انواع فایروال +معرفی 5 نوع + مزایا و معایب هر کدام+سوالات🟢

فایروال یک دستگاه امنیتی شبکه است که برای نظارت، فیلتر کردن و کنترل ترافیک ورودی و خروجی شبکه بر اساس قوانین امنیتی از پیش تعیین شده طراحی شده است. هدف اصلی انواع فایروال ایجاد مانعی بین یک شبکه داخلی قابل اعتماد و شبکه های خارجی غیر قابل اعتماد است. در این مقاله می خواهیم همه چیز را در مورد انواع فایروال به شما بگوییم.

آنچه در این مقاله خواهید خواند :

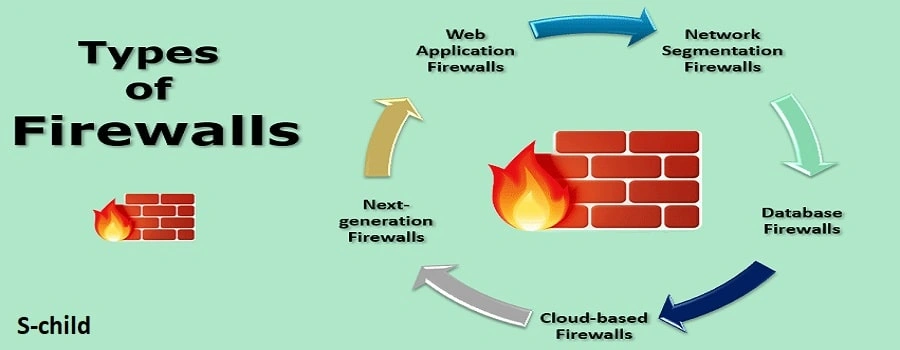

انواع فایروال

انواع فایروال ها به دو شکل سخت افزاری و نرم افزاری وجود دارند و با بررسی بسته های داده و تعیین اینکه آیا آنها را بر اساس مجموعه ای از قوانین مجاز یا مسدود کنند، کار می کنند. سازمان ها می توانند این قوانین را برای اجازه دادن یا رد کردن ترافیک بر اساس معیار های مختلف، مانند آدرس های IP منبع و مقصد، شماره پورت و نوع پروتکل، پیکربندی کنند.

درک فایروال ها و امنیت شبکه

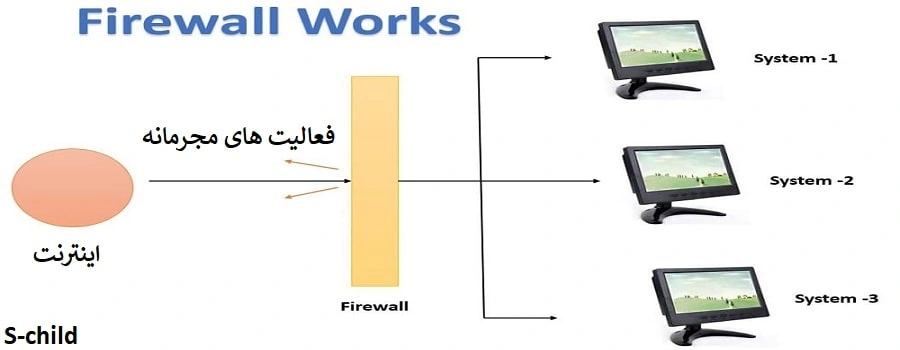

انواع فایروال ها پایه و اساس امنیت شبکه هستند و شبکه را از دسترسی غیرمجاز محافظت می کنند. آنها از اضافه بار یا نفوذ بازیگران بد – هکر ها، ربات ها و سایر تهدیدات – به یک شبکه خصوصی برای سرقت داده های حساس جلوگیری می کنند. به طور سنتی، انواع فایروال ها با تشکیل یک محیط امن در اطراف یک شبکه یا رایانه، ترافیک را تنظیم می کنند. این امر مانع از دسترسی هر کسی به منابع شبکه در صورت عدم مجوز می شود. بدون این محافظت، تقریباً هر کسی می توانست وارد شود و هر کاری که می خواهد انجام دهد.

چشمانداز امنیت سایبری امروز، رویکردی لایه ای را می طلبد. در حالی که فایروال ها همچنان سنگ بنای دفاع شبکه هستند، تهدیدات پیشرفته نیاز به اقدامات امنیتی اضافی دارند. ظهور رایانش ابری و محیط های کاری ترکیبی، نیاز به راهحل های امنیتی جامع را بیشتر برجسته می کند.

خوشبختانه، فناوری های پیشرفته فایروال با سرویس های مبتنی بر هوش مصنوعی، امنیت شبکه را به سرعت ارتقا می دهند. فروشندگان فایروال مدرن با ترکیب نقاط قوت ابزار های سنتی با قابلیت های نوآورانه راهحل های جدید، به سازمان ها کمک می کنند تا حتی در برابر پیچیدهترین استراتژی های حمله نیز دفاع کنند.

فایروال چه کاری انجام می دهد؟

انواع فایروال ها در برابر ترافیک مخرب محافظت می کنند. آن ها به صورت استراتژیک در لبه شبکه یا در یک مرکز داده قرار می گیرند و به آن ها اجازه می دهند هر چیزی را که سعی در عبور از این مرز دارد، از نزدیک رصد کنند.

این قابلیت مشاهده همچنین به فایروال شبکه اجازه می دهد تا بسته های داده را به صورت جزئی و در زمان واقعی بررسی و تأیید کند. این شامل بررسی بسته داده در برابر معیار های از پیش تعریف شده برای تعیین اینکه آیا تهدیدی محسوب می شود یا خیر، می شود. اگر نتواند معیار ها را برآورده کند، فایروال مانع از ورود یا خروج آن از شبکه می شود.

فایروال ها ترافیک ورودی و خروجی را تنظیم می کنند و از شبکه در برابر موارد زیر محافظت می کنند:

تهدید های خارجی مانند ویروس ها، در های پشتی، ایمیل های فیشینگ و حملات انکار سرویس (DoS). انواع فایروال ها جریان های ترافیک ورودی را فیلتر می کنند، از دسترسی غیرمجاز به دادههای حساس جلوگیری می کنند و عفونتهای بدافزاری بالقوه را خنثی می کنند. علاوه بر این امنیت ابری را تامین میکنند

تهدید های داخلی مانند بازیگران بد شناخته شده یا برنامه های خطرناک. یک فایروال می تواند قوانین و سیاست هایی را برای محدود کردن انواع خاصی از ترافیک خروجی اعمال کند، که به شناسایی فعالیت های مشکوک و کاهش خروج داده ها کمک می کند.

توضیح فایروال در مقابل آنتی ویروس

تفاوت بین نرمافزار فایروال و آنتی ویروس چیست؟ انواع فایروال ها بر کنترل ترافیک شبکه و جلوگیری از دسترسی غیرمجاز تمرکز دارند. در مقابل، برنامه های آنتی ویروس تهدیدات را در سطح دستگاه هدف قرار داده و از بین می برند. به طور خاص، تفاوت های کلیدی آنها عبارتند از:

محدوده:

نرمافزار آنتی ویروس در درجه اول یک راه حل نقطه پایانی است، به این معنی که روی یک دستگاه جداگانه نصب می شود. انواع فایروال ها عمدتاً در سطح شبکه مستقر می شوند، اما برخی از سازمان ها انواع فایروال های میزبانی شده را مستقیماً روی یک نقطه پایانی برای محافظت بیشتر نصب می کنند.

عملکرد:

انواع فایروال ها ترافیک را رصد می کنند و داده های مخرب را قبل از ورود به شبکه (یا نقطه پایانی) مسدود می کنند. ابزار های آنتیویروس، محیط محلی را برای یافتن نشانه های بدافزار، باجافزار و سایر حملات مخرب اسکن می کنند. شرکت ها معمولاً هم فایروال و هم برنامه های آنتیویروس را مستقر می کنند. هر کدام به عنوان راهحل های مکمل، لایه های محافظتی ضروری را برای محافظت از دارایی های تجاری فراهم می کنند.

عملکرد های فایروال: NAT و VPN

ترجمه آدرس شبکه (NAT) و شبکه خصوصی مجازی (VPN) در زمینه ی انواع فایروال ها دو فناوری مجزا هستند که هر کدام مجموعه عملکرد های خاص خود را در رابطه با امنیت شبکه و اتصال دارند. در حالی که NAT در درجه اول با ترجمه آدرس برای اهداف مسیریابی مرتبط است، VPN ها برای ایجاد اتصالات امن و رمزگذاری شده از طریق اینترنت استفاده می شوند.

NAT

NAT آدرس های مقصد یا منبع بسته های داده را هنگام عبور از فایروال تغییر می دهد. این امر به چندین دستگاه اجازه می دهد تا با استفاده از یک آدرس IP یکسان به اینترنت متصل شوند، که به محافظت از شبکه خصوصی در برابر قرار گرفتن مستقیم در معرض تهدیدات خارجی کمک می کند.

در یک محیط اداری، هر کارمند از رایانه یا دستگاه تلفن همراه خود برای دسترسی به اینترنت برای مرور، ارسال ایمیل و دسترسی به سرویس های ابری استفاده می کند. با وجود اینکه هر دستگاه آدرس IP خصوصی خود را در شبکه داخلی شرکت دارد، تمام ترافیک خروجی برای شبکه های خارجی به گونه ای به نظر می رسد که گویی از همان آدرس IP عمومی اختصاص داده شده به شرکت سرچشمه می گیرد. در نتیجه، شناسایی و هدف قرار دادن دستگاه های شخصی برای مهاجمان بالقوه دشوارتر است و نیاز ما به امنیت سایبری را بیشتر می کند.

VPN

نوع سرور پروکسی. بنابراین، به عنوان مانعی بین یک کامپیوتر یا شبکه و اینترنت عمل می کند و تمام درخواست های وب را قبل از ارسال به شبکه دریافت می کند.

VPN ها رایج هستند و شبکه خصوصی را در سراسر یک شبکه عمومی مانند اینترنت گسترش می دهند. این به کاربران اجازه می دهد تا داده ها را به طور ایمن منتقل کنند، گویی دستگاه هایشان مستقیماً به شبکه خصوصی متصل هستند. این اتصال یک تونل رمزگذاری شده بین دستگاه های از راه دور و شبکه شرکتی ایجاد می کند و دسترسی ایمن را ممکن می سازد.

این عملکرد به ویژه در یک محیط ترکیبی مفید است. کارمندان از راه دور می توانند از VPN ها برای دسترسی به شبکه های شرکتی و برنامه های حیاتی صرف نظر از مکان یا نحوه کار آنها استفاده کنند.

انواع فایروال ها طی چهار مرحله متمایز تکامل یافته اند:

فایروال های نسل اول

در سال ۱۹۸۹ با رویکرد فیلتر کردن بسته ها آغاز شدند. این انواع فایروال ها بسته های داده منفرد را بررسی می کنند و بر اساس قوانین از پیش تعریف شده، تصمیم می گیرند که آنها را مجاز یا مسدود کنند. با این حال، این انواع فایروال ها قادر به شناسایی این نبودند که آیا این بسته ها حاوی کد مخرب (یعنی بدافزار) هستند یا خیر.

فایروال های نسل دوم

در اوایل دهه ۲۰۰۰ آغاز شدند. این فایروال ها که با نام فایروال های حالتمند نیز شناخته می شوند، وضعیت اتصالات فعال را ردیابی می کنند. با مشاهده ترافیک شبکه، از زمینه برای شناسایی و اقدام در مورد رفتار های مشکوک استفاده می کنند. متأسفانه، این نسل نیز محدودیت های خود را دارد.

فایروالهای نسل سوم

در نیمه دوم اوایل دهه 2000 پدیدار شدند. این فایروال ها که اغلب فایروال های پروکسی یا دروازه های سطح برنامه نامیده می شوند، به عنوان واسطه بین کلاینت و سرور عمل می کنند، درخواست ها را ارسال و پاسخ ها را فیلتر می کنند.

فایروال نسل چهارم

که به عنوان انواع فایروال های نسل بعدی (NGFW) نیز شناخته می شود، در سال 2010 آغاز به کار کرد. NGFW ها قابلیت های سنتی را با ویژگی های جدید و پیشرفته ای مانند پیشگیری از نفوذ (IPS)، فیلترینگ لایه برنامه و تشخیص تهدید پیشرفته ترکیب می کنند. اگرچه هر نسل نسبت به نسل قبلی بهبود یافته است، اما بسیاری از نسخه های قبلی هنوز هم در حال استفاده هستند. بیایید مزایای هر فایروال را با جزئیات بیشتری بررسی کنیم.

فایروال های بدون حالت

برای دیدن تصویر بزرگتر کلیک کنید

فایروال های بدون حالت

یک فایروال بدون حالت با تجزیه و تحلیل ترافیک در پروتکل لایه انتقال – مکانی که دستگاه ها با یکدیگر ارتباط برقرار می کنند – از شبکه محافظت می کند. به جای ذخیره اطلاعات در مورد وضعیت اتصال شبکه، ترافیک را بر اساس بسته به بسته بررسی می کند. سپس، بر اساس داده های موجود در «هدر بسته» تصمیم می گیرد که ترافیک را مسدود یا مجاز کند. این ممکن است شامل آدرس های IP منبع و مقصد، شماره پورت ها، پروتکل ها و سایر اطلاعات باشد. در مجموع، این فرآیند فیلتر کردن بسته نامیده می شود.

نکته مهم:

با وجود سریع و ارزان بودن، فایروال های بدون وضعیت آسیبپذیری های خود را دارند. از همه مهمتر، آنها هیچ دیدی نسبت به توالی بسته ها ندارند. این بدان معناست که آنها نمی توانند بسته های نامشروع را که ممکن است حاوی بردار های حمله باشند یا درخواست مربوطه را نداشته باشند، تشخیص دهند.

به همین ترتیب، آنها فقط به هدر بسته بینش دارند – نه محتوای واقعی آن. این امر باعث می شود که یک فایروال بدون وضعیت نتواند بدافزار پنهان شده در بار مفید یک بسته را تشخیص دهد.

فایروال های با وضعیت (Statefull)

انواع فایروال های با وضعیت، جدیدترین یا فوریترین وضعیت اتصالات فعال را ردیابی می کنند. نظارت بر وضعیت و زمینه ارتباطات شبکه می تواند به شناسایی تهدید ها بر اساس اطلاعات دقیقتر کمک کند. برای مثال، انواع فایروال های آگاه از وضعیت، با تجزیه و تحلیل مبدا، مقصد و محتوای بسته های داده، ترافیک را مسدود یا اجازه عبور می دهند. علاوه بر این، آنها رفتار بسته های داده و اتصالات شبکه را ارزیابی می کنند، الگو ها را فهرستبندی می کنند و از این اطلاعات برای بهبود تشخیص تهدیدات آینده استفاده می کنند.

این رویکرد در مقایسه با فیلتر کردن بسته ها، محافظت بیشتری ارائه می دهد، اما به دلیل انجام تجزیه و تحلیل عمیقتر، تأثیر بیشتری بر عملکرد شبکه دارد. بدتر از آن، مهاجمان می توانند انواع فایروال های بازرسی وضعیت را فریب دهند تا اجازه دهند اتصالات مضر مخفیانه عبور کنند. آنها از قوانین شبکه سوءاستفاده می کنند و بسته های مخرب را با استفاده از پروتکل هایی که فایروال آنها را ایمن می داند، ارسال می کنند.

دروازه های سطح برنامه

دروازه های سطح برنامه یا انواع فایروال های پروکسی، به عنوان واسطه ای بین سیستم های داخلی و خارجی عمل می کنند. نکته قابل توجه این است که آنها در لایه 7 مدل اتصال متقابل سیستم های باز (OSI) – لایه برنامه – عمل می کنند. برنامه های لایه 7 به عنوان نزدیکترین لایه به کاربر نهایی، شامل مرورگر های وب، کلاینت های ایمیل و ابزار های پیامرسانی فوری هستند.

انواع فایروال های پروکسی تمام ترافیک ورودی و خروجی را رهگیری و تجزیه و تحلیل می کنند و با اعمال سیاست های امنیتی جزئی، دسترسی را کنترل و از شبکه محافظت می کنند. آن ها فیلترینگ بسته ها، بازرسی در سطح برنامه، فیلترینگ URL و موارد دیگر را ارائه می دهند.

فایروال نسل بعدی (NGFW)

NGFW ها از کسبوکار ها در برابر تهدیدات سایبری نوظهور مانند هک وب محافظت می کنند. آن ها تمام بهترین بخش های فناوری های فایروال گذشته را با قابلیت های پیشرفته مورد نیاز برای کاهش حملات سایبری مدرن ترکیب می کنند. به عنوان مثال، این موارد عبارتند از:

بازرسی عمیق بسته ها

(DPI)، روشی برای بررسی محتوای بسته های داده هنگام عبور از ایست های بازرسی شبکه. DPI طیف وسیعتری از اطلاعات را تجزیه و تحلیل می کند و به آن اجازه می دهد تهدیدات پنهان را پیدا کند. پیشگیری از نفوذ (IPS)، سیستمی که ترافیک را در زمان واقعی رصد می کند تا به طور پیشگیرانه تهدیدات را شناسایی کرده و پاسخ را خودکار کند. پیشگیری از دست دادن داده ها (DLP)، یک راه حل امنیت سایبری که افشای عمدی و تصادفی داده ها را مسدود می کند.

NGFW ها محافظت نسل های قبلی را با قابلیت های امنیتی پیشرفته ذکر شده در بالا ترکیب می کنند. آنها می توانند به صورت نرمافزار یا سختافزار مستقر شوند و می توانند در هر مکانی مقیاسپذیر باشند: دفتر راه دور، شعبه، دانشگاه، مرکز داده و ابر. NGFW ها می توانند محافظت در سطح سازمانی را با مدیریت متمرکز که در محیط های توزیع شده گسترش می یابد، ساده، یکپارچه و خودکار کنند.

موارد استفاده از فایروال مش ترکیبی

انواع فایروال های مش ترکیبی به عنوان مرز بعدی امنیت شبکه در حال ظهور هستند. به طور خلاصه، فایروال مش ترکیبی یک پلتفرم امنیتی است که با ترکیب مزایای معماری های متعدد فایروال، مدیریت متمرکز و یکپارچه را ارائه می دهد. این امر عملیات امنیت سایبری را ساده می کند و سیاست ها را در انواع فایروال های همه اشکال هماهنگ می کند تا یک وضعیت امنیتی جامع ایجاد کند.

با افزایش کار از هر مکانی، کارمندان بیش از هر زمان دیگری پراکنده شده اند. و برای تطبیق با تنظیمات کار از راه دور، سازمان ها تحولات دیجیتال خود را به میزان قابل توجهی تسریع کرده اند. آنها محیط های ابری ترکیبی را اتخاذ کرده اند و لبه شبکه را بسیار فراتر از محیط قبلی آن گسترش داده اند. بین سرویس های ابری، مراکز داده، دفاتر شعب و استقرار های از راه دور، مدیریت ترافیک شبکه به طور تصاعدی دشوارتر شده است.

علاوه بر این، این واقعیت نیز وجود دارد که سطوح حمله سازمانی به سرعت در حال گسترش است. چه کارمندان از راه دور به منابع شرکتی در دستگاه های مدیریت نشده دسترسی داشته باشند و چه مجموعه ای از راهحل های نقطه ای و برنامه های ابری که به هم پیوسته نیستند، هر اتصال جدید نقطه ورود بالقوه دیگری است که بازیگران بد می توانند از آن سوءاستفاده کنند. و در زمانی که سازمان ها با شکاف مهارت های قابل توجهی در زمینه امنیت سایبری روبرو هستند، هکر ها فقط پیچیدهتر می شوند.

چرا فایروال مش ترکیبی؟

با سادهسازی عملیات امنیت سایبری و هماهنگی سیاست های امنیتی در تمام انواع فایروال ها، فایروال های مش ترکیبی، یک وضعیت امنیتی جامع ایجاد می کنند که برای ایمنسازی محیط های شبکه توزیعشده ایده آل است.

طبق گفته گارتنر، پلتفرم های فایروال مش ترکیبی، پیچیدگی رو به رشد پیادهسازی و مدیریت انواع فایروال ها را در موارد استفاده متعدد برطرف می کنند. انواع فایروال های مش ترکیبی، مدیریت یکپارچه، مبتنی بر ابر و بالغ را با قابلیت های اتوماسیون و هماهنگی ارائه می دهند. ویژگی هایی مانند نقشهبرداری اتصال برنامه، قابلیت مشاهده سیاستهای امنیتی شبکه بومی ابر، تنظیم دقیق سیاست ها و توصیه ها، مدیریت همه شکایات فایروال را در محیط های ترکیبی تسهیل می کند. ادغام با فناوری های همپوشانی مانند ریزبخشبندی و SASE، قابلیت های مدیریت ریسک و قابلیت مشاهده بالغ را فراهم می کند.

یک معماری مش ترکیبی، محیط های شبکه توزیعشده را در بر می گیرد و عملیات، امنیت و مدیریت انواع فایروال های چند استقراری شامل سختافزار و لوازم مجازی، مبتنی بر ابر و به عنوان سرویس را یکپارچه می کند. یکی از مهمترین قابلیت های NGFW، سادهسازی مدیریت این انواع فایروال های شبکه پراکنده با امنیت پایدار در محیط های پیچیده و ترکیبی است.

فایروال های مش ترکیبی شامل چندین نوع هستند، مانند:

فایروال های مجازی:

فایروال های مبتنی بر نرمافزار که روی زیرساخت های مجازی، مانند هایپروایزر ها یا پلتفرم های ابری اجرا می شوند. از محیطهای مجازی محافظت می کنند و می توانند بین ابر ها جابجا شوند. نکته مهم این است که آنها ذاتاً انعطافپذیر هستند و به سازمانها اجازه می دهند آنها را در ابر های عمومی یا خصوصی مختلف مستقر کنند.

فایروال های بومی بلند:

فایروال هایی که بهطور خاص برای کار در محیط های ابری خاص ایجاد شده اند. آن ها اغلب بهطور تنگاتنگی با ارائهدهندگان خدمات ابری مانند Amazon Web Services، Azure و Google Cloud یکپارچه شده اند. این امر حجم کار تیم های امنیت شبکه را کاهش می دهد. زیرا نیاز به پیکربندی و نگهداری زیرساخت نرمافزار را از بین می برد.

فایروال بهعنوان سرویس (FWaaS):

یک مدل استقرار که در آن فروشندگان، راهحل فایروال را بهعنوان یک سرویس مبتنی بر ابر ارائه می دهند. این امر، مقیاسپذیری در سراسر زیرساخت شبکه در حال رشد را آسان می کند و به راحتی برای مطابقت با نیاز های امنیتی منحصر به فرد یک شرکت پیکربندی می شود.

با پیچیدهتر شدن مدیریت ریسک شبکه، فایروال های مش ترکیبی با یکپارچهسازی عملیات، امنیت و مدیریت در محیط های شبکه توزیعشده، می توانند شرایط را برای شرکت ها برابر کنند.

در یک فایروال به دنبال چه چیزی باشیم؟

فایروال های نسل بعدی (NGFW) بهعنوان دروازهبانانی برای محافظت از منابع محاسباتی یک سازمان با شبکهسازی ایمن، بازرسی و تشخیص پیشرفته تهدید و فیلترینگ وب عمل می کنند. مدل های کاری ترکیبی و پذیرش سریع سرویس های ابری، امنیت شبکه را مجبور به تکامل می کند تا به شرکت ها دید و کنترل کاملی در کل زیرساخت توزیعشده ارائه دهد.

هنگام ارزیابی راهحل های NGFW، ممکن است بدهبستان های بالقوه بین امنیت و عملکرد در اولویت باشد. توانایی ارائه حفاظت امنیتی منسجم و یکپارچه در تمام لبه های توزیعشده با حداقل تأثیر بر عملکرد بسیار مهم است. در زیر شش معیار برای ارزیابی NGFW ها برای امنیت توزیعشده لبه به لبه در نظر گرفته شده است.

6 معیار برای ارزیابی NGFW ها برای امنیت با کارایی بالا

1. سرویس های امنیتی یکپارچه مبتنی بر هوش مصنوعی

NGFW هایی که به طور کامل با سرویس های امنیتی مبتنی بر هوش مصنوعی یکپارچه شده اند، اطلاعات تهدید در زمان واقعی را با امنیت چند لایه ارائه می دهند که شامل پیشگیری از نفوذ شبکه، اسکن بدافزار و فیلتر کردن وب برای محافظت جامع است.

سرویس های امنیتی مبتنی بر هوش مصنوعی، قابلیت های فایروال سنتی را با تشخیص تهدید پیشگیرانه در برابر تهدید های در حال تحول از جمله یادگیری ماشینی تکمیل می کنند. این امر بار کاری تیم های امنیتی را کاهش می دهد، کارایی امنیتی و تخصیص منابع را بهبود می بخشد و مدیریت امنیت را برای تصمیمگیری بهتر ساده می کند.

یادگیری ماشینی می تواند حجم عظیمی از داده ها را برای شناسایی الگو های غیرعادی که ممکن است نشاندهنده فعالیت مخرب باشند، تجزیه و تحلیل کند. این امر NGFW را قادر می سازد تا سیاست های امنیتی را بر اساس تجزیه و تحلیل ترافیک شبکه در زمان واقعی، به صورت پویا تطبیق دهد. این امر تضمین می کند که اقدامات امنیتی مرتبط و مؤثر اعمال می شوند و خطر حملات سایبری را کاهش می دهند.

2. عملکرد محافظت در برابر تهدید

عملکرد محافظت در برابر تهدید، معیاری از عملکرد خوب یک NGFW در حین اجرای کامل محافظت در برابر تهدید، از جمله فایروال، پیشگیری از نفوذ، آنتی ویروس و کنترل برنامه است. برای NGFW بسیار مهم است که هنگام فعال بودن کامل محافظت در برابر تهدید، عملکرد بالا را حفظ کند.

بسیاری از ارائه دهندگان NGFW در مورد نحوه ارائه ادعا های عملکرد محافظت در برابر تهدید خود مبهم هستند. ادعا های عملکرد مستند باید به دقت بررسی شوند تا اطمینان حاصل شود که آنها منعکس کننده آزمایش تحت بار، با محافظت کامل در برابر تهدید هستند.

3. مدیریت یکپارچه

رابط مدیریت جایی است که بسیاری از معماران امنیتی در فرآیند انتخاب خود با مشکل مواجه می شوند. ممکن است توجه دقیقی به رابط کاربری و عملکرد سیستم مدیریت شده باشد، اما اگر به NGFW محدود شود، تیم های امنیتی باید برای ارزیابی آسیبپذیری ها و پاسخ به تهدید ها، بین داشبورد های متعدد جابجا شوند. دید و کنترل سرتاسری تنها در صورتی امکانپذیر است که NGFW بخشی از یک معماری امنیتی گسترده و یکپارچه باشد که در آن بتواند اطلاعات تهدید را با سایر دستگاه های شبکه به اشتراک بگذارد و به طور خودکار اطلاعات تهدید را دریافت کند.

۴. تضمین یک استراتژی امنیتی گستردهتر

نیروی کار ترکیبی برای همیشه چشمانداز امنیت سایبری را تغییر داده است. علاوه بر این، سازمان ها دفاتر توزیعشده ای دارند که به اتصالات WAN اضافی وابسته هستند و سازمان ها اکنون به راهحل های امنیتی اضافی مانند SD-WAN، Zero Trust Network Access (ZTNA) و Secure Access Service Edge (SASE) نیاز دارند.

بسیاری از فروشندگان NFGW دارای ویژگی های SD-WAN، SASE و ZTNA افزونه هستند تا به سازمان های دارای شعب اجازه دهند شبکه هایی با دسترسی بالا و عملکرد بالا بسازند. با این حال، این پیشنهادات ایده آل نیستند. به دنبال فروشنده ای باشید که قابلیت های SD-WAN، SASE و ZTNA کاملاً یکپارچه و امن را در NGFW ها ارائه دهد که به تجمیع محصولات نقطه ای آنها و اجرای کنترل متمرکز کمک می کند. این امر هزینه های کلی سرمایهگذاری را کاهش می دهد، در حالی که شکاف های امنیتی را از بین می برد.

5. قیمت/عملکرد و سایر ملاحظات عملیاتی

برخی از فروشندگان با افزایش اندازه و در نتیجه، قیمت NGFW های خود، عملکرد را افزایش می دهند. این در مورد انواع فایروال ممکن است با واقعیت مطابقت نداشته باشد.

با روند های سازمانی به سمت کاهش ردپای فناوری. به دنبال فایروال نسل بعدی باشید که عملکرد مورد نیاز را در فشردهترین شکل ارائه دهد. این امر نه تنها هزینه کل مالکیت (TCO) را کاهش می دهد، بلکه باعث صرفهجویی در فضا و کاهش مصرف انرژی نیز می شود – هر دو هدف مهم برای شرکت های آگاه به محیط زیست.

هزینه های نگهداری و پشتیبانی فایروال نسل بعدی نیز باید در TCO لحاظ شود. فناوری بالغ از این نظر مزیت دارد، همانطور که پیشنهاد یک فروشنده با سرمایهگذاری های عمیق در تحقیق و طراحی نیز چنین است. دارندگان فایروال های نسل بعدی که در این دسته قرار می گیرند، می توانند انتظار استقرار روانتر و تماس های پشتیبانی کمتری را داشته باشند.

۶. اعتبارسنجی مستقل توسط شخص ثالث

اگرچه امنیت شبکه یک صنعت به سرعت در حال تحول است، هیچ سازمانی نمی تواند ریسک نوآوری های امنیتی آزمایش نشده را بپذیرد. معماران نباید تنها به ادعا های فروشندگان تکیه کنند، بلکه باید ارزیابی شخص ثالث را از مراکز آزمایش شناخته شده مانند CyberRatings.org جویا شوند.

دیدگاهتان را بنویسید