تروجان چیست؟ 🐴- معرفی انواع تروجان ها و نحوه جلوگیری از اثرات مخرب آن ها!

مارس 29, 2022

بدافزار چیست؟ 🚨- معرفی انواع بد افزار و روش های جلوگیری از هک شدن با بدافزار!!

آوریل 4, 2022کی لاگر چیست؟؟ 🤖 – با استفاده از کی لاگر چه کار هایی می توان انجام داد؟

کی لاگر ها نوعی نرم افزار مانیتورینگ هستند که برای ضبط ضربه های کلید توسط کاربر طراحی شده اند. یکی از قدیمیترین اشکال تهدید سایبری همین نرم افزار ها هستند. لاگرهای ضربهای کلید اطلاعاتی را که شما تایپ میکنید در یک وبسایت یا برنامه ثبت میکنند و برای شخص ثالث ارسال میکنند. اما در کل بهتر است بدانید که کار این بد افزار ها این است که اطلاعات شما را برای اهداف هک ذخیره کنند.

آنچه در این مقاله خواهید خواند :

استفاده از کی لاگر ها

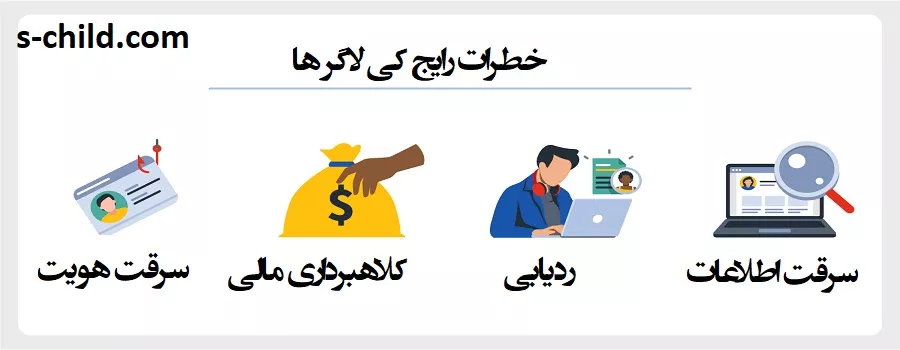

مجرمان از کی لاگرها برای سرقت اطلاعات شخصی یا مالی مانند جزئیات بانکی استفاده می کنند . سپس می توانند آنها را بفروشند یا برای سود استفاده کنند. با این حال، آنها همچنین از استفاده قانونی در کسب و کارها برای عیب یابی، بهبود تجربه کاربر یا نظارت بر کارمندان برخوردار هستند. مجری قانون و سازمان های اطلاعاتی نیز از keylogging برای اهداف نظارتی استفاده می کنند.

کی لاگرها چگونه کار می کنند؟

کی لاگرها اطلاعات را جمع آوری می کنند و آن را به شخص ثالثی ( خواه یک جنایتکار، مجری قانون یا بخش فناوری اطلاعات) ارسال می کنند. درست مانند بدافزار های دیگری مانند تروجان . تام بین، معاون استراتژی امنیتی Morphisec که یکی ازز شرکت های امنیتی است توضیح می دهد: “Keylogger ها برنامه های نرم افزاری هستند که از الگوریتم هایی استفاده می کنند که ضربات صفحه کلید را از طریق تشخیص الگو و سایر تکنیک ها نظارت می کنند.”

مقدار اطلاعات جمع آوری شده توسط نرم افزار کی لاگر می تواند متفاوت باشد. ابتدایی ترین فرم کی لاگر هاممکن است فقط اطلاعات تایپ شده در یک وب سایت یا برنامه را جمع آوری کنند. برنامههای پیچیدهتر ممکن است هر چیزی را که تایپ میکنید بدون توجه به برنامه کاربردی، از جمله اطلاعاتی که کپی و جایگذاری میکنید، ضبط کنند. برخی از انواع کی لاگرها – به ویژه آنهایی که دستگاه های تلفن همراه را هدف قرار می دهند – فراتر رفته و اطلاعاتی مانند تماس ها (هم سابقه تماس و هم صدا)، اطلاعات برنامه های پیام رسانی، موقعیت مکانی GPS، گرفتن صفحه نمایش و حتی ضبط میکروفون و دوربین را ضبط می کنند.

کی لاگرها می توانند مبتنی بر سخت افزار یا نرم افزار باشند. موارد مبتنی بر سخت افزار می توانند به سادگی بین کانکتور صفحه کلید و پورت کامپیوتر قرار بگیرند. برنامههای مبتنی بر نرمافزار میتوانند برنامهها یا ابزارهایی باشند که آگاهانه استفاده یا دانلود شدهاند، یا بدافزارهایی که ناآگاهانه دستگاهی را آلوده میکنند.

دسترسی به داده های کی لاگر ها

دادههای جمعآوریشده توسط کیلاگرها را میتوان از طریق ایمیل یا آپلود دادههای گزارش در وبسایتهای از پیش تعریفشده، پایگاههای داده یا سرورهای FTP برای مهاجمان ارسال کرد. اگر کی لاگر در یک حمله بزرگ همراه شود، هکر ها ممکن است به سادگی از راه دور وارد دستگاه شوند تا داده های ضربه زدن به کلید را دانلود کنند. این یکی از مهمترین روش ها برای به خطر انداختن امنیت سایبری است.

هکر ها از کی لاگر های مختلفی استفاده می کنند

نحوه استفاده هکرها از Keylogger ها

اولین کی لاگرها توسط اتحاد جماهیر شوروی در دهه 1970 برای نظارت بر ماشینهای تحریر الکتریکی آیبیام که در سفارتخانههای مستقر در مسکو استفاده میشدند استفاده شد. آنها آنچه را که تایپ شده بود ضبط می کردند و اطلاعات را از طریق سیگنال های رادیویی به اطلاعات شوروی باز می فرستادند.

امروزه نرمافزارهای جاسوسی مانند ثبتکنندههای ضربهای کلید، بخشی مشترک از مجموعه ابزارهای مجرمانه سایبری برای ضبط اطلاعات مالی استفاده می شوند. مانند جزئیات بانکی و کارت اعتباری، اطلاعات شخصی مانند ایمیلها و رمز عبور یا نامها و آدرسها، یا اطلاعات تجاری حساس پیرامون فرآیندها یا مالکیت های دیگر. آنها ممکن است آن اطلاعات را بفروشند یا از آن به عنوان بخشی از یک حمله بزرگتر بسته به آنچه جمع آوری شده و انگیزه آنها استفاده کنند.

این برنامهها را میتوان برای سرقت اطلاعاتی مانند رمزهای عبور، PII [اطلاعات قابل شناسایی شخصی] و سایر اطلاعات حیاتی مرتبط با افراد و سازمانها استفاده کرد. به عنوان مثال، اگر یک کی لاگر بتواند ضربات کلید یک ابر ادمین پایگاه داده را در یک سازمان بزرگ نظارت کند، می تواند به چیزهایی مانند لپ تاپ ها و سرورهایی دسترسی پیدا کند .که در نهایت می توانند حجم زیادی از داده ها را که می توانند کسب درآمد کنند، در معرض دید قرار دهند.

کی لاگرها در محل کار

همچنین یک بازار بزرگ اما از نظر اخلاقی مشکوک برای جاسوسافزارها وجود دارد . برنامههای ثبت کلید قانونی که توسط افراد برای جاسوسی از خانواده، دوستان یا شرکای خود استفاده میشوند. اگر کسی که نرمافزار جاسوسی را دانلود میکند، صاحب دستگاه باشد یا کاربر بداند، قانونی است. اما اغلب ممکن است به قلمروی تحت تعقیب منحرف شود. برنامههای جاسوسافزار قانونی که اطلاعات مربوط به افراد را جمعآوری میکنند، میتوانند در زمینه امنیت ضعیف عمل کنند.

این نرم افزار نظارتی که گاهی اوقات به نام Keylogging شرکتی نامیده می شود، می تواند در تست، اشکال زدایی و تجربه کاربر مفید باشد. در یک محیط شرکتی فوقالعاده، از کیلاگرها برای ردیابی فعالیت کاربران برای امنیت فناوری اطلاعات و رعایت مقررات استفاده میشود. سوابق Keylogger میتواند برای کمک به مدیران در بررسی خرابیهای سیستم و تعیین زمینهای در مورد علت رخدادن رخنه استفاده شود. یک مدیر میتواند فوراً مشخص کند چه کسی کلمه یا مقدار خاصی مرتبط با حادثه تحت بررسی را وارد کرده است .این باعث می شود که از این طریق بفهمد چه کسی، چه زمانی و چرا خطمشی را نقض کرده است.

فناوری اطلاعات میتواند از دادههای ضربه زدن به کلید برای کمک به شناسایی و رفع مشکلات کاربر، کمک به تلاشهای امنیتی و انطباق، و احتمالاً ارائه اطلاعات اضافی در پی یک حادثه امنیتی استفاده کند. همچنین میتوان از آنها برای علامتگذاری تهدیدات بالقوه داخلی، نظارت بر بهرهوری کارکنان، یا اطمینان از استفاده از داراییهای IT شرکت فقط برای اهداف کاری استفاده کرد.

چگونه کی لاگر ها دستگاه ها را آلوده می کنند؟

کی لاگرها را می توان به روش های مختلفی روی دستگاه ها قرار داد. لاگرهای فیزیکی برای قرار گرفتن بر روی یک دستگاه نیاز به حضور فیزیکی دارند.به این معنی که دستیابی به چنین حملاتی سخت تر (اما غیرممکن) نیست و احتمال بیشتری وجود دارد که از یک تهدید داخلی ناشی شوند. همچنین می توان صفحه کلیدهای بی سیم را از راه دور زیر نظر گرفت. یا با استفاده از دیگر انواع برنامه هک آن را وارد کرد.

سال گذشته صدها مدل از لپتاپهای HP با کد keylogging موجود در درایورهای پد لمسی آن عرضه شد. ورود به سیستم به طور پیش فرض غیرفعال بود و بخشی از ابزار اشکال زدایی بود که توسط یکی از تامین کنندگان شرکت باقی مانده بود.

کی لاگرهای مبتنی بر نرم افزار بسیار رایج تر هستند و مسیرهای متعددی برای ورود دارند. دامنه های آلوده یک روش حمله رایج هستند. در ماه اکتبر، مجموعه آفیس آنلاین Zoho متوجه شد که دامنههای .com و .eu خود پس از ارائه سرویس به کاربران در مورد بدافزارهای keylogging به حالت تعلیق درآمد. هزاران سایت وردپرس نیز قبلاً از طریق اسکریپت های جعلی Google Analytics به کی لاگرها آلوده شده اند.

برنامه های آلوده به بدافزار نیز یک مشکل هستند. گوگل اخیراً 145 برنامه را از پلی استور حذف کرده است که حاوی بدافزار keylogging بودند. مانند بسیاری از انواع بدافزارها، لاگرها اغلب در ایمیل های فیشینگ حاوی لینک های مخرب گنجانده می شوند. برای مثال، نسخه جدیدی از keylogger HawkEye از طریق یک کمپین ایمیل هرزنامه حاوی اسناد ورد آلوده منتشر شد. برخی از انواع، مانند Fauxspersky، می توانند از طریق درایوهای USB آلوده پخش شوند.

تغییرات Keylogger ها برای هک بهتر!

خطرات رایجی که کی لاگر ها دارند

بزرگترین تغییر در کیلاگرها، افزودن تکنیکهای فراری است. که به کیلاگر اجازه میدهد از مکانیسمهای تشخیص دیگر مانند آنتیویروس عبور کند. راههای متعددی وجود دارد که مهاجمان تکنیکهای keylogging را در ابزارهای تبلیغاتی بارگذاری میکنند.که معمولاً در لیست سفید قرار نمیگیرند. هنگامی که این اتفاق میافتد، ابزار تبلیغاتی مجاز است اجرا شود یا علامتگذاری نمیشود.این موضوع بررسی نمیشود. زیرا معیارهای تشخیص بسیاری از موتورهای تشخیص را برآورده میکند.

کی لاگرها اغلب همراه با بدافزارهای دیگر به عنوان بخشی از یک حمله گسترده تر عرضه می شوند. اکنون بسیاری از کی لاگرها با باجافزار، استخراج ارز دیجیتال یا کد باتنت متصل هستند که میتوانند به صلاحدید مهاجم فعال شوند.

برخی از دانشگاه ها به دلیل کی لاگرها دچار حوادث شده اند. تقریباً 2000 دانشجو در دانشگاه کالیفرنیا ارواین پس از به خطر افتادن رایانه های موجود در مرکز بهداشت دانشجویی، اطلاعات شخصی و بهداشتی آنها را به سرقت بردند. سال گذشته در دانشگاه آیووا، دانشجویی به دلیل کلاهبرداری رایانه ای توسط اف بی آی پس از استفاده از کی لاگر برای گرفتن نسخه های قبلی از امتحانات و تغییر نمرات توسط FBI دستگیر شد.

در سال 2016، دانشجویی در دانشگاه مدیریت سنگاپور از یک keylogger سختافزار USB برای به دست آوردن شناسههای کاربری و رمز عبور دو استاد استفاده کرد تا اسکریپتهای آزمون را به عنوان مثال حذف کند و مجبور به بازخوانی مجدد شود. این نشان می دهد که این بد افزار ها می توانند تا چه حد فعال باشند و چه کار هایی را انجام دهند!

6 تا از بهترین روش ها برای شناسایی و حذف کی لاگر

توصیههای زیر نشاندهنده آن چیزی است که به طور کلی به عنوان مؤثرترین گام برای به حداقل رساندن تأثیر کیلاگرهای ناخواسته در نظر گرفته میشود.

1. نظارت بر تخصیص منابع، فرآیندها و داده ها

مشاهده تخصیص منابع و فرآیند پسزمینه در ماشینها مهم است. همچنین دادههایی که از دستگاه خارج از سازمان منتقل میشوند، میتوانند به شناسایی وجود کیلاگر کمک کنند. کی لاگرها معمولاً به دسترسی روت به دستگاه نیاز دارند .که می تواند نشانه ای از عفونت کی لاگر باشد.

2. حفاظت آنتی ویروس و به روز نگه داشتن سیستم عامل

کی لاگرها اغلب همراه با اشکال دیگر بدافزار هستند. کشف بدافزار کی لاگر ممکن است نشانگر حمله یا عفونت گستردهتری باشد. به گفته جف ویچمن، مدیر اجرایی Optiv Security، محافظهای بهروز آنتیویروس و محافظهای ضد روتکیت، بدافزار شناختهشده کیلاگر را حذف میکنند. اما ممکن است نیاز به تحقیقات بیشتر وجود داشته باشد. البته برای تعیین اینکه آیا کیلاگر تنها یکی از اجزای یک حمله بزرگتر است یا نه.

3. از نرم افزار ضد کی لاگر استفاده کنید

نرمافزار اختصاصی ضد لاگر برای رمزگذاری ضربههای کلید وجود دارد. همچنین اسکن و حذف لاگرهای شناختهشده و پرچمگذاری رفتار غیرعادی مانند keylogging در دستگاه طراحی شده است. مسدود کردن دسترسی root برای برنامه های غیرمجاز و قرار دادن برنامه های جاسوسی شناخته شده در لیست سیاه نیز کمک کننده خواهد بود.

4. صفحه کلیدهای مجازی روی صفحه را در نظر بگیرید

صفحهکلیدهای مجازی روی صفحهنمایش، شانس ورود به صفحه کلید را کاهش میدهند.زیرا اطلاعات را به روشی متفاوت به صفحهکلیدهای فیزیکی وارد میکنند. این ممکن است بر بهرهوری کاربر تأثیر بگذارد.البته در برابر انواع نرمافزارهای آنتی ویروس بی خطر نیست. یعنی باز هم ممکن است که شما را درگیر یکک کی لاگر کند.

5. فایل های خود را در دستگاه های خارجی غیرفعال کنید

غیرفعال کردن فایلهای خودگردان در دستگاههای متصل خارجی مانند USB و محدود کردن کپی کردن فایلها به و از خارجی به رایانه نیز ممکن است احتمال عفونت را کاهش دهد.

با استفاده از کی لاگر ها اطلاعات زیادی از شما سرقت می شود

6. یک رمز عبور قوی داشته باشید

در حین بررسی حساب ها متخصصان امنیتی توصیه های زیادی میکنند .مثلا اینکه نصبهای ناشناخته یا مشکوک، و تشخیص اتفاقات عجیب و غریب باید بررسی شوند. یا اتفاقاتی مانند توقف یا عدم نمایش کلیدها بر روی صفحه هنگام تایپ کردن، میتواند به افراد در شناسایی کیلاگرها در موارد خاص کمک کند. بهترین راه برای سازمانها برای ایمن ماندن این است که از رمز عبور خود اطمینان حاصل کنند. این سیاست چند وجهی است و احراز هویت دو مرحلهای در حسابها و دستگاههای شرکت اجرا میشود. مهم است که هرگز تصور نکنید که فن آوری آنتی ویروس کافی است.

نتیجه

همانطور که گفته شد کی لاگر ها از انواع مختلف بد افزاری هستند .که می توانند فرایند هک را به شدت برای شما راحت کنند. استفاده کردن از این نرم افزار ها برای افراد مختلف غیر قانونی است. بنابراین اگر هم از این نرم افزار ها برای کنترل کردن دیگران استفاده می کنید باید از این نظر اطلاعات کافی داشته باشید. به عنوان مثال شما می توانید برای فرزندان زیر 18 سال خود این کار را انجام دهید. اما برای افراد بزرگسال نمی توانید این کار را انجام دهید.

دقت داشته باشید که بسیاری از کی لاگر ها هستند که با استفاده از معرفی خود افراد دیگر را هک می کنند!. یعنی شما می خواهید یک کی لاگر را برای این که فردی را هک کنید نصب کنید . اما این کی لاگر یک بد افزار است که خود شما را هک می کند. متاسفانه تعداد این نوع بد افزار ها در منابع مختلف بسیار زیاد شده است.